Description

Pourquoi sécuriser l’information sensible ?

Les informations et données sont le pétrole du XXIème sicle. Elles sont de différentes natures (renseignement, événements, faits, intox…), de différentes formes (savoir, documents, mots…) et de plus en plus numériques.

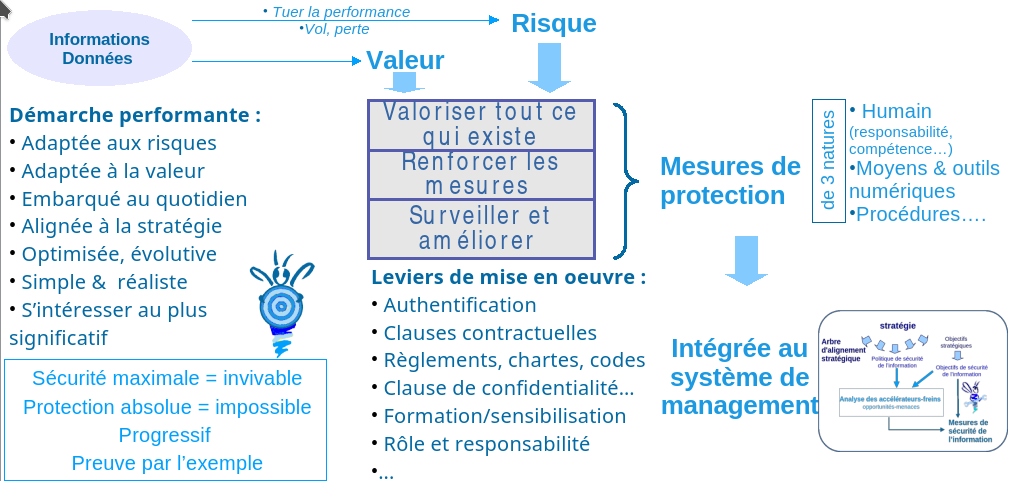

Cette information est une force pour se développer, pour anticiper (grâce à la veille) , pour influencer. Mais cette information, quelle qu’elle soit, a de la valeur. Et plus elle est sensible, plus sa valeur augmente. Plus elle a de la valeur et plus elle présente un risque : usurpation d’identité, accès non sollicité, revente, escroquerie….

Sécuriser cette information sensible devient donc indispensable, c’est une question de survie . Le plus important st de toujours s’intéresser au plus sensible c’est à dire les informations critiques, les vulnérabilités importantes, les menaces les plus fortes, les risques majeurs, les mesure les moins coûteuses, les plus impactantes et les plus simples.

-> Si on pense que que cette sécurisation est bien trop contraignante, que ses informations n’ont pas de valeur, qu’on n’a pas d’argent à consacrer à cette sécurisation, que ça prend trop de temps.. on prend le risque.. à ses risques et périls.. tant que cela ne nuit pas aux autres. Car trop souvent les prises de risques des uns sont supportés par les autres.

->Si on pense que cette sécurisation est importante, on va mettre en place une démarche maîtrisée, sans chercher une sécurité maximale …invivable ni la protection absolue, qui serait impossible et sans tuer la performance opérationnelle.

Comment faire pour maîtriser?

Le mode opératoire s’appuie sur 3 étapes :

- Valoriser tout ce qui existe.

- Renforcer les mesures pour préserver l’information la plus sensible.

- Rester à l’écoute, surveiller et améliorer ce qui est simple et/ou sensible.

Pour protéger l’information sans nuire à la performance, il est préconisé de :

* adopter la démarche de sécurisation adaptée aux risques et à la valeur de l’information ;

* intégrer les mesures de sécurité aux pratiques du quotidien et aussi au fonctionnement managérial de l’entreprise ;

* les aligner à la stratégie et à la réalité du terrain ;

* prendre la sécurité comme levier de performance, en cherchant à optimiser dans la durée, en adoptant une démarche 80-20 focalisée sur le plus significatif et adaptée aux moyens matériels et humains dont on dispose

On s’appuie aussi trois leviers de mise en œuvre :

- l’humain, maillon faible de la sécurité, nécessite une grande vigilance car il est inconsciemment incompétent à la sensibilité des informations qui lui sont accessibles

- les moyens, méthodes et outils liés aux T.I.C ;

- le système de management intégré de l’organisme : on définit une politique de sécurité de l’information et les objectifs de sécurité associés. Politique et objectif en tête, l’analyse de menaces et opportunités permet de déterminer les mesures appropriées.

Publications

- Pas de publication à ce jour.

Expertise

- Beeznet Expertise- Sécurité de l’information sensible (voir présentation)

- Beeznet expertise Diagnostic de confiance numérique (voir présentation)

- Beeznet expertise « Sécurité dans le cloud » (voir présentation)

- Parcours Confiance numérique-économique-stratégique (voir présentation)

- Formation, diagnostic, accompagnement (beeznet SAS) (voir offre) et les prestataires engagés Beeznet compétents (voir annuaire)

REX de mise en œuvre

Formation-Atelier « Réussir un audit de sécurité de l’information »

- Contexte : Doté d’un système de management d’entreprise combinant différentes thématiques (qualité de service, responsabilité sociétale, sécurité de l’information…), Proxival a souhaité démontré sa conformité aux standards ISO 27001 (sécurité de l’information) et HDS (Hébergement de données de santé).

- Action : Atelier pour permettre à chaque acteur Proxival de démontrer, convaincre et rassurer sur la conformité de Proxival aux exigences de sécurité de l’information vis à vis des tiers (organisme de certification ISO 27001, partenaires, clients, collaborateurs…)

- Résultat : Audits de certification et audits clients passés avec force de conviction; Capacité à convaincre les tiers sur le système de management intégré.

Voir en détail sur le site Beeznet

Responsable sécurité de l’information externalisé (Sept. 2023)

- Contexte :Après la phase de mise en œuvre de son SMSI (système de management de la sécurité de l’information), cette PME experte en archivage et extraction de données numériques a souhaité externaliser la fonction de Responsable Sécurité de l’Information (RSI).

- Action : Mise en place d’une organisation SAS Beeznet optimisée à trois niveaux : opérationnel SMSI (mise à jour ERP et SSI, …); systémique SMSI (analyse de risques, politiques, expertise…), stratégique SMSI (alignement stratégique, revue…).

- Résultat : Certification iso 27001 obtenue en Nov. 2023 ; Mobilisation et responsabilisation des contributeurs internes (pôle Dev, RH…) et externes (infogéreur, hébergeur…) pour entretien et amélioration du SMSI optimisé

Voir détail sur le site Beeznet

Ateliers Cybersécurité et Continuité d’activité – Janv. 2024 (Afnor / BPI France)

- Contexte : Dans le cadre du plan France Relance, BPI France développe des campagnes de formation et sensibilisation aux enjeux numériques pour les TPE, PME, ETI

- Action : Réalisation en janvier et février 2024 (partenariat Afnor), de 3 sessions (35 participants) destinées aux TPE-PME dans la construction et la consolidation de leur cybersécurité.

- Résultat : Corentin témoigne « Permettez-moi de vous exprimer ma sincère gratitude … informations fournies et supports pédagogiques extrêmement utiles et enrichissants …. j’attribue une grande valeur à la formation dispensée. … »

Voir détail sur le site Beeznet

Avis

Il n’y a pas encore d’avis.